Plan Ramowy >

RAMOWY PLAN KSZTAŁCENIA:

I. Ryzyka związane z zagrożeniami sieciowymi

II. Skanery sieciowe

III. Techniki skanowania.

- Host discovery.

- Port discovery.

- Version detection.

- NSE.

IV. Skanery podatności.

- Podstawy działania.

- Konfiguracja .

- Dopasowanie profilu skanowania.

V. Rozpoznawanie i ocena podatności, ocena zagrożeń we kontekście infrastruktury.

VI. Wstęp do analizy ryzyka.

VII. Określanie priorytetów działań naprawczych.

VIII. Analiza zmian infrastruktury: Ndiff, OpenVAS Delta Report.

IX. Rozpoznawanie wybranych technik skanowania przy pomocy analizy ruchu sieciowego.

X. Blokowanie wybranych technik skanowania i rozpoznawania usług. .

CZAS TRWANIA - 40 GODZINY DYDAKTYCZNE ( 5 dni)

ZALECENIA PRZED KSZTAŁCENIEM:

- Ukończone szkolenie etap 1 - Projektowanie, wdrażanie i diagnostyka sieci.

- Ukończone szkolenie etap 2 - Rozległe sieci z zaawansowanymi elementami bezpieczeństwa – wdrażanie, diagnostyka, projektowanie.

- Ukończenie szkolenie 'Analiza ruchu sieciowego'.

LUB ZNAJOMOŚĆ:

- Systemów: CVE, CVSS, CPE.

- Modlu ISO/OSI.

- Podstawowych protokołów sieciowych (ARP, IP, TCP, UDP, DHCP, DNS, HTTP, FTP).

- Podstaw działania i konfiguracji firewall-i.

- Podstaw analizy ruchu sieciowego.

Informacje o trenerze >

IMIĘ I NAZWISKO:

OBSZAR SPECJALIZACJI:

- Sieci teleinformatyczne, audyty bezpieczeństwa, wsparcie techniczne

WYKSZTAŁCENIE:

DOŚWIADCZENIE ZAWODOWE:

- Ponad 20 lat doświadczenia zawodowego.

- Audytor bezpieczeństwa systemów operacyjnych i sieci.

- Audyty bezpieczeństwa w tym sektor bankowy - rekomendacja 'D'KNF

- 8 lat pracy we Wrocławskim Centrum Sieciowo Superkomputerowym WCSS.

DOŚWIADCZENIE SZKOLENIOWE:

- Ponad 3 300 godzin przeprowadzonych zajęć. Ponad 10 lat doświadczenia szkoleniowego. Prowadzenie zajęć z zakresu bezpieczeństwa na Politechnice Wrocławskiej

KOMPETENCJE NABYTE W TOKU SZKOLENIA >

UZYSKANE KOMPETENCJE I UMIEJĘTNOŚCI PO POZYTYWNYM ZAKOŃCZENIU KSZTAŁCENIA PRZEZ UCZESTNIKA:

Uczestnik kształcenia po jego zakończeniu posiada wiedzę i umiejętności pozwalające na analizowanie oraz wykrywanie zagrożeń w sieciach teleinformatycznych.

UCZESTNIK SZKOLENIA PO JEGO UKOŃCZENIU:

- Analizuje ryzyka związane z zagrożeniami sieciowymi.

- Rozpoznaje i ocenia różne rodzaje zagrożeń sieciowych.

- Skutecznie korzysta ze skanerów sieciowych, obejmując host discovery, skanowanie portów i identyfikację wersji oprogramowania.

- Konfiguruje oraz dostosowuje profil skanowania.

- Skanuje podatności oraz konfiguruje i dopasowuje profil skanowania podatności.

- Rozpoznaje i ocenia podatności w kontekście infrastruktury sieciowej.

- Charakteryzuje zagadnienia związane z analizą ryzyka zagrożeń w sieci.

- Określa priorytety działań naprawczych.

- Analizuje zmiany infrastruktury przy użyciu narzędzi takich jak Ndiff i OpenVAS Delta Report.

- Rozpoznaje wybrane techniki skanowania poprzez analizę ruchu sieciowego.

- Blokuje wybrane techniki skanowania i rozpoznaje usługi sieciowe.

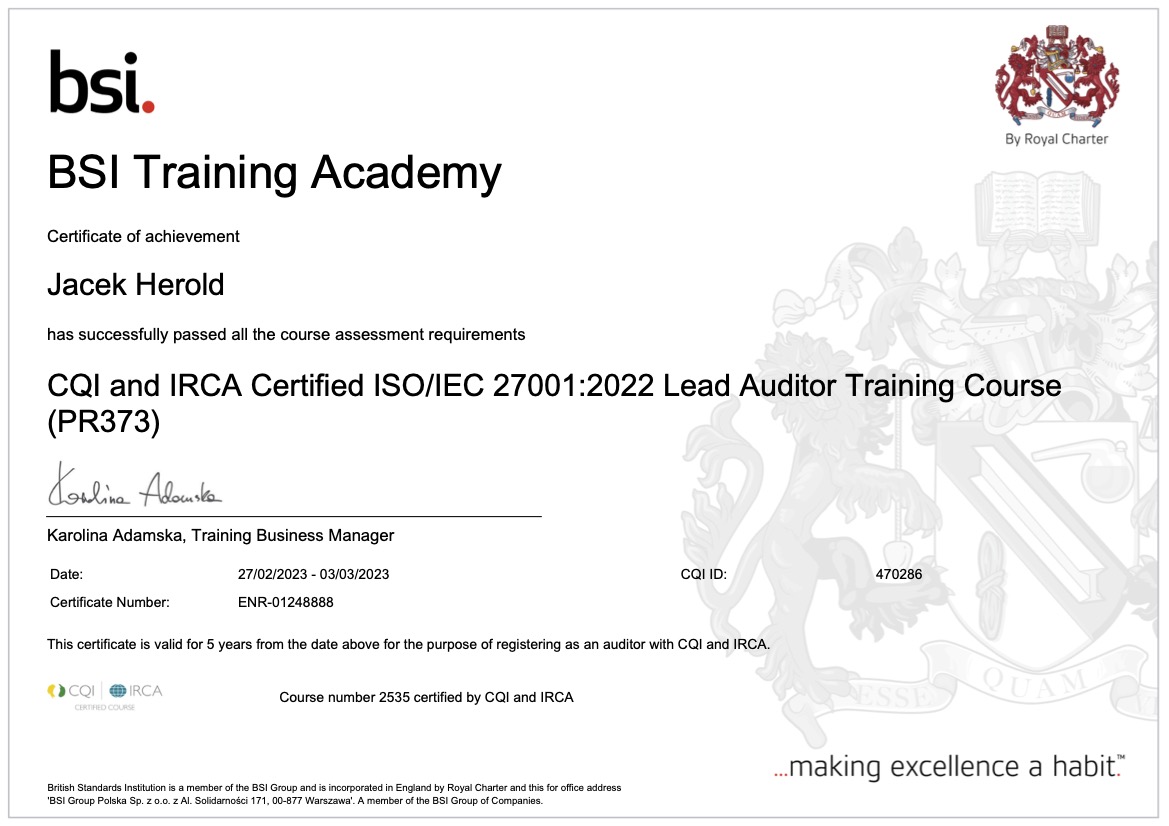

CERTYFIKAT >

Kształcenie rozpoczyna się od testu mającego na celu sprawdzenie wiedzy uczestników przed jego rozpoczęciem. Podczas kształcenia, cały czas weryfikujemy wiedzę, jaką nabywają uczestnicy. Zadajemy wyrywkowe pytania, przeprowadzamy szereg testów (głównie praktycznych), podczas których sprawdzamy postępy uczestników. Każdy etap kształcenia zakończony jest wewnętrznym egzaminem weryfikującym i potwierdzającym uzyskaną wiedzę. Po ukończeniu kształcenia uczestnik otrzymuje autorski certyfikat wydany przez Notebook Master.

Nazwa certyfikatu: 'Certificate Knowledge supported by skills'.

Certyfikat zawiera: imię i nazwisko uczestnika, nazwę kształcenia, liczbę godzin kształcenia, nazwę i adres organizatora, termin realizacji kształcenia, numer certyfikatu wraz z datą wystawienia, znak jakości MSUES oraz znak wpisu do Rejestru Instytucji Szkoleniowych (RIS).

Ponadto po zrealizowaniu każdego z etapów kształcenia uczestnik otrzymuje zaświadczenie potwierdzające jego ukończenie, zawierające powyższe informacje, a dodatkowo nazwę etapu.

Potrzebne dokumenty do złożenia wniosku kliknij 'pobierz'

KRÓTKI OPIS SZKOLENIA >

Uczestnicy kursu analizują stopień zabezpieczenia informatycznego hipotetycznej firmy, która udostępnia różne zasoby zarówno w sieci prywatnej jak i publicznej. Poznają techniki działania potencjalnych atakujących w zakresie rozpoznawania infrastruktury i wyszukiwania podatności. Uczą się korzystania ze skanerów sieciowych w celu rozpoznania infrastruktury, wykrycia usług dostępnych w sieci oraz analizy ich wersji. W dalszej kolejności poznają skanery podatności oraz uczą się konfigurować i przeprowadzać skan podatności w celu rozpoznania potencjalnych luk bezpieczeństwa. Kolejnym krokiem jest analiza raportów wygenerowanych przez skanery podatności oraz ocena ryzyka związanego z odkrytymi podatnościami. Kursanci uczą się zdobywania dodatkowej wiedzy na temat wykrytych podatności oraz oceny zagrożenia w kontekście istniejącej infrastruktury. Dodatkowo położony jest nacisk na rozpoznawanie i blokowanie niektórych technik skanowania. W rezultacie po ukończonym kursie uczestnicy powinni być w stanie dokonać przeglądu bezpieczeństwa firmy, w której pracują oraz zasugerować rozwiązania poprawiające cyberbezpieczeństwo całej infrastruktury.Szkolenie jest prowadzone w oparciu o zalecenia normy ISO27001. Jest również wstępem do kolejnego szkolenia, które będzie dotyczyło przygotowania firmy do audytu ISO27001.

CELE SZKOLENIA >

Cele kształcenia ujęte w kategoriach efektów uczenia się z uwzględnieniem wiedzy, umiejętności i kompetencji społecznych.

Kształcenie ma na celu wyedukowanie samodzielnych specjalistów w zakresie dot. bezpieczeństwa sieci teleinformatycznych posiadających umiejętności postępowania zgodnie z kategoriami uczenia się:

- Umiejętność intelektualna – umiejętność wykorzystania wiedzy z zakresu rodzajów oraz celów ataków

- Strategia poznawcza – umiejętność zastosowania skanowania pasywnego i aktywnego,

- Informacja werbalna – umiejętność omówienia poszczególnych faz,

- Umiejętność motoryczna – umiejętność blokowania i detekcji technik skanowania przy pomocy firewall-a.,

- Postawa – umiejętność stosowania systemu monitoringu.

Program kształcenia jest autorski. Wszystkie dokumenty, slajdy oraz dokumentacja filmowa wykorzystywane podczas kształcenia są wynikiem badań i doświadczeń zbieranych latami.